Модель обнаружения компьютерных вирусов построим на основе ориентированного графа, обладающий набором различных компонентов Кp и включающий в свой состав следующие составляющие:

— граф представления программы – G;

— тип связей S;

— тип узлов T;

— сигнатура узлов C.

Тогда можно записать следующим образом:

${K_p} = \left\langle {G,S,T,C} \right\rangle $

Множество типов связей

$S = \{ {s_1},{s_2}…,{s_n}\} $

где n мощность множества связей, следовательно, при $1 \leqslant m \leqslant n,{s_m} \in S$

Множество типов узлов

$T = \{ {t_1},{t_2}…,{t_n}\} $

где i мощность множества узлов, следовательно, при $1 \leqslant j \leqslant i,{t_j} \in T$

Множество сигнатур узлов

$C = \{ {c_1},{c_2}…,{c_n}\} $

где k мощность множества связей, следовательно, при $1 \leqslant l \leqslant k,{c_l} \in C$

Граф представления вредоносной программы определяется выражением:

$G = \left( {V,E} \right)$

, где V и E некоторые множества вершин и рёбер соответственно.

Множество вершин

$V = \{ {v_1},{v_2}…,{v_n}\} $

можно отобразить следующим образом,

${v_i} = \left\langle {c,t} \right\rangle $, где $c \in C,t \in T$

Множество ребер

$E = \{ {e_1},{e_2}…,{e_n}\} $

можно отобразить следующим образом,

${e_i} = \left\langle {\left\{ {{v_i},{v_j}} \right\},S} \right\rangle $, где $s \in S,{v_i},{v_j} \in V$

Многие средства защиты от компьютерных вирусов построены на сигнатурном методе, который заключается в сравнении файлов известными образцами (словарями) компьютерных программ из базы данных. Такая методика позволяет с высокой вероятностью идентифицировать компьютерные вирусы. С другой стороны компьютерный вирус может иметь связь (передача данных, функций и т.д.) с другими программами или файлами, которые отсутствуют в базе данных.

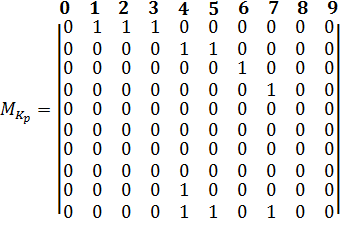

Таким образом данные файлы необходимо исследовать на наличие в них вредоносных функций с помощью экспертных эвристических методов или методов искусственного интеллекта. Данная модель повысит время обнаружения компьютерных вредоносных программ в ОС. В качестве примера рассмотрим структурную схему связи компьютерных вирусов с другими файлами.

Допустим, программа №1 (рисунок 1) – компьютерный вирус и её удалили с помощью сигнатурного метода. Но в документе все равно сохраняется работоспособность вируса, так как имеет связь с подозрительной программой №3 (Рисунок).

Рисунок 1 — Структурная схема связи вредоносной программы с другими файлами

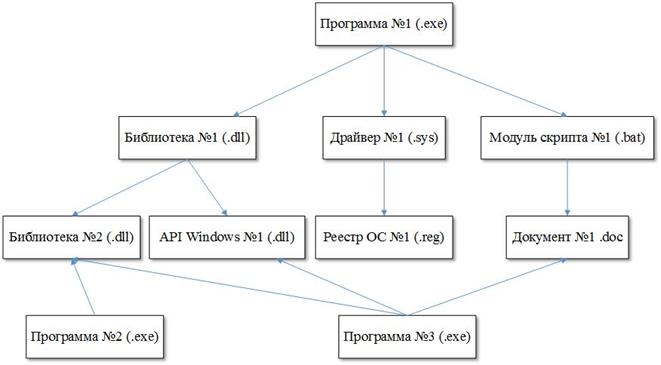

Рисунок 2 – Пример графа взаимодействия компьютерного вируса

Исходя из рисунка 2 граф связанности выразим в виде матрицы связанности